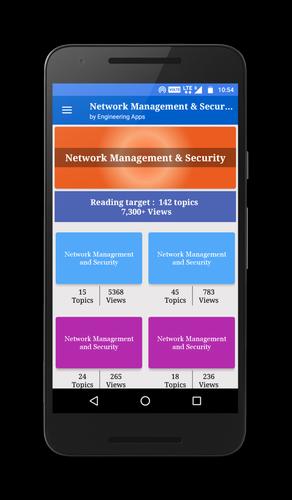

Network Management & Security -

Manuel gratuit complet de Network Management & Security avec diagrammes

L'application est un manuel complet et gratuit Network Management & Security qui couvre des sujets importants, des notes, du matériel et des actualités sur le cours. Téléchargez l'application comme matériel de référence et livre numérique sur le cloud computing, la sécurité, l'ingénierie informatique, les réseaux, les logiciels et les communications, les programmes de génie logiciel et les cursus diplômants.

L'application utile Network Management & Security répertorie 140 sujets avec des notes détaillées, des diagrammes, des équations, des formules et du matériel de cours, les sujets sont répertoriés en 5 chapitres. L'application est indispensable pour tous les étudiants et professionnels en sciences de l'ingénieur.

L'application fournit une révision rapide et une référence aux sujets importants comme des notes détaillées sur une carte flash, elle permet à l'étudiant ou à un professionnel de couvrir facilement et utilement le programme de cours juste avant un examen ou un entretien d'embauche.

Recevez également les dernières actualités internationales en matière d'ingénierie et de technologie sur votre application alimentée par les flux d'actualités Google. Nous l'avons personnalisé afin que vous receviez des mises à jour régulières sur le sujet provenant des collèges internationaux/nationaux, des universités, de la recherche, de l'industrie, des applications, de l'ingénierie, de la technologie, des articles et de l'innovation.

Network Management & Security est la meilleure application pour rester à jour sur votre favori. sujet.

Utilisez cette application d'ingénierie utile comme outil pédagogique, utilitaire, didacticiel, livre, guide de référence pour le programme et explorez le matériel de cours, les tests d'aptitude et le travail de projet.

Suivez votre apprentissage, définissez des rappels, modifiez, ajoutez des sujets favoris, partagez les sujets sur les réseaux sociaux.

Certains des sujets abordés dans cette application sont :

1. Introduction à la sécurité du réseau

2. Attaques de sécurité

3. Attaques actives et passives

4. Services de sécurité

5. Mécanismes de sécurité

6. Un modèle de sécurité inter-réseaux

7. Normes Internet

8. Normes Internet et RFC

9. Débordement de tampon

10. Vulnérabilité de chaîne de formatage

11. Détournement de session

12. Détournement de session UDP

13. Modification de la table de routage

14. Attaques de protocole de résolution d’adresse

15. Attaque de l'homme du milieu

16. Principes de cryptage conventionnels

17. Cryptographie

18. Cryptanalyse

19. Techniques de cryptage par substitution

20. Chiffres Playfair

21. Chiffre de colline

22. Chiffres polyalphabétiques

23. Chiffre de la porcherie

24. Techniques de transposition

25. Structure du chiffre Feistel

26. Décryptage du chiffre Feistel

27. Algorithmes de cryptage conventionnels

28. Génération de clé S-DES

29. Cryptage S-DES

30. Norme de cryptage des données

31. Un seul tour d'algorithme DES

32. Norme de triple cryptage des données

33. Norme internationale de cryptage des données

34. Algorithme Blowfish

35. Décryptage du chiffrement Blowfish

36. Norme de cryptage avancée

37. Cryptage et décryptage S-AES

38. Extension de clé S-AES

39. Le chiffre AES

40. Transformation d'octets de remplacement

41. Transformation ShiftRows

42. Transformation MixColumns

43. Transformation AddRoundKey

44. Extension de la clé AES

45. Décryptage AES

46. Modes de fonctionnement du bloc de chiffrement

47. Modes de fonctionnement du bloc de chiffrement

48. Mode de chaînage de blocs de chiffrement

49. Mode de retour de chiffrement

50. Mode de retour de sortie

51. Mode compteur

52. Authentification des messages

53. Code d'authentification des messages

54. Code d'authentification de message basé sur DES

55. Fonction de hachage

56. Algorithme de résumé de message MD5

57. Fonction de compression MD5

58. Algorithme de hachage sécurisé

59. RIPEMD-160

60. HMAC

61. Cryptographie à clé publique

62. Attaque contre la cryptographie à clé publique

63. Applications pour les cryptosystèmes à clé publique

64. Algorithme RSA

65. Théorème de Fermat et Euler

66. Sécurité du RSA

67. Gestion des clés

68. Autorité de clé publique

69. Certificats de clé publique

70. Distribution des clés publiques des clés secrètes

Chaque sujet est complet avec des diagrammes, des équations et d'autres formes de représentations graphiques pour un meilleur apprentissage et une compréhension rapide.

Network Management & Security font partie des programmes de formation sur la sécurité du cloud computing, l'ingénierie informatique, les réseaux, les logiciels et les communications, les programmes de génie logiciel et les programmes d'études en technologie de l'information dans diverses universités.

Quoi de neuf dans la dernière version 6.2

Dernière mise à jour le 2 août 2020. Découvrez les nouvelles vidéos d'apprentissage ! Nous avons ajouté• Chapitre et sujets accessibles hors ligne

• Nouvelle section de test et de score de connaissances intuitives

• Option de recherche avec prédiction automatique pour accéder directement à votre sujet

• Temps de réponse rapide de l'application

• Fournir un accès au stockage pour le mode hors ligne